近年、医療機関での「ランサムウェア(=身代金要求型サイバー犯罪)」によるサイバー攻撃の被害が相次いで発生していることを受け、

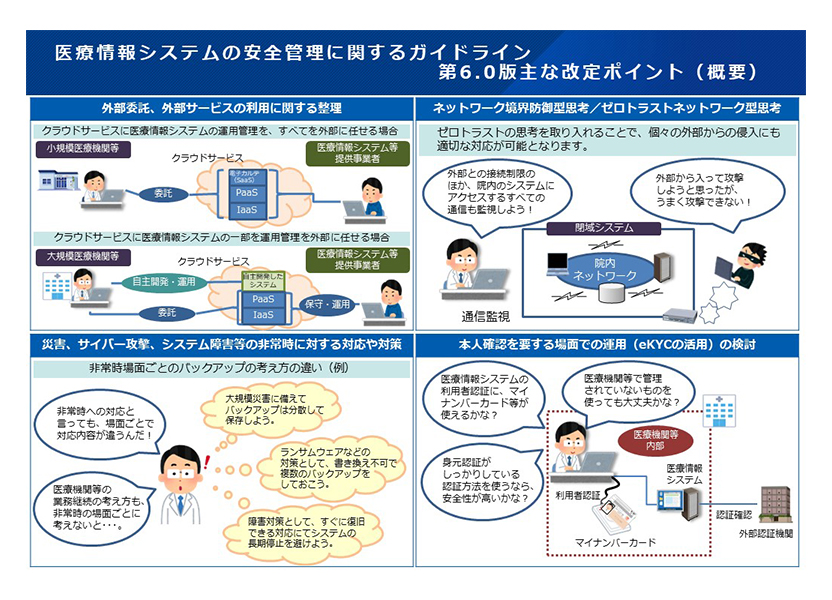

厚生労働省は2023年5月に医療情報システムの安全管理の実効性を高めるため、構成の見直しがされ「医療情報システムの安全管理に関するガイドライン 第6.0版」として新たに公表しました。

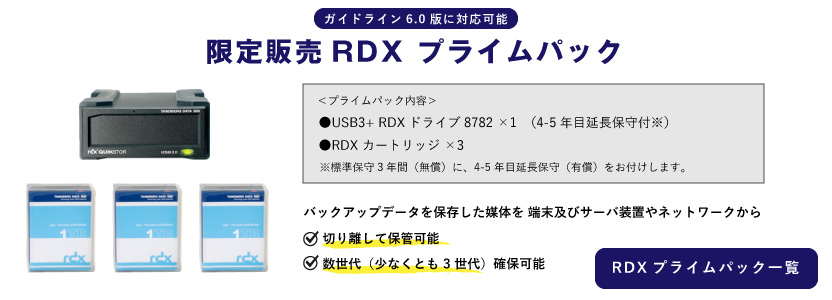

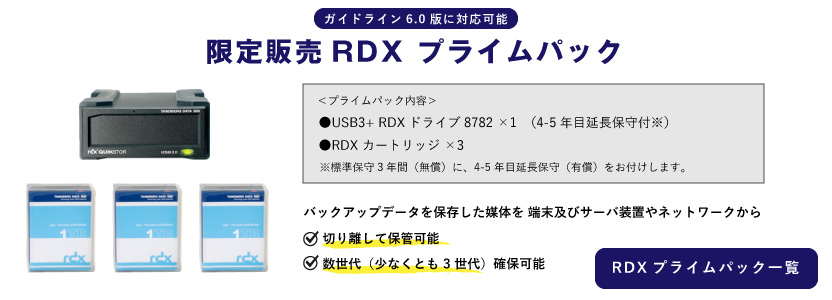

第6.0版では、サイバー攻撃対策としてバックアップはネットワークから論理的/物理的に切り離して保管すること、数世代(少なくとも3世代)確保することなど、

具体的なバックアップのあり方について言及し、遵守事項が定められました。

本記事では、改定の背景、改定のポイント、サイバー攻撃を想定した具体的なバックアップの方法を紹介するとともに、ガイドラインに対応可能なバックアップツールを紹介します。

背景や改定ポイントを飛ばす場合は「ガイドラインに基づくバックアップ」からお読みください。

医療情報ガイドライン改定の概要

2022年3月 医療情報ガイドライン 第5.2版

医療情報ガイドライン 第5.2版が策定される前の年の2021年に第5.1版が公表されています。

しかし第5.1版公表以降、医療等分野及び医療情報システムに対するサイバー攻撃の一層の多様化・巧妙化が進み、

複数の医療機関で重大な被害が発生したことを受け、所要の改定を行い、2022年3月に第5.2版が公表されました。

第5.2版では、主にランサムウェアによる攻撃への対応としてのバックアップのあり方等の対策を示す内容が盛り込まれました。

また、利用用途に応じて閲覧しやすいように本編と別冊とに分冊化されています。

下記関連記事では、2021年以降で発生した医療機関でのランサムウェアによる重大インシデントを含む被害実例や、

バックアップの保管方法などについてまとめています。併せてご覧ください。

関連記事:狙われる医療機関 サイバー攻撃対策「電子カルテの独立保管」最適解とは

2023年5月 医療情報ガイドライン 第6.0版

そして今年2023年5月に第6.0版が公表されました。

5月4日からオンライン資格確認の導入が原則義務化されたことから、従来よりもセキュリティ対策の強化が求められます。

更に医療情報システムに対するサイバー攻撃の一層の多様化・巧妙化が進み、被害が拡大していることから、

療機関等に求められる安全管理措置を中心に内容の見直しが行われたということです。

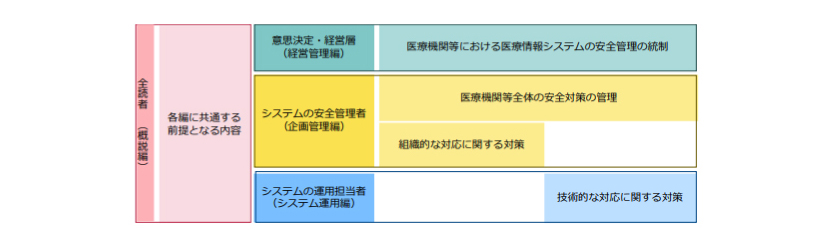

第6.0版では、概説編、経営管理編、企画管理編、システム運用編の4編に分かれ、各編で想定する読者に求められる遵守事項及びその考え方を示すとともに、

別添ではQ&A等、現状で選択可能な具体的な技術にも言及するなど、構成の見直しが行われました。

医療情報システムの安全管理において、システム管理者だけでなく経営層にもサイバーセキュリティ対策の重要性を強く訴えた上で、

外部システム事業者(ベンダ)との責任分界の考え方などにも言及し、今まで曖昧だった部分の整理と明確化が強調された内容になっています。

第6.0版 主な改定ポイント

医療情報ガイドライン第6.0版での改定ポイントは4つ。

近年のクラウドサービスの利用増加、ランサムウェアなどサイバー攻撃による被害の増加、

電子本人確認(eKYC: electronic Know Your Customer)の活用を踏まえた内容になっています。

クラウドサービスの利用が一般的となってきている中、サービスの特徴を踏まえたリスクや対策の考え方とともに、 医療情報システムの利用形態に応じた責任分界の考え方が整理されました。

従来の境界防御に基づくセキュリティの考え方だけでは、昨今の巧妙化しているサイバー攻撃のリスクを防ぐことが困難になってきています。 境界内であってもセキュリティを確保する必要性から、ゼロトラストの考えを取り入れた対策が追加されています。

非常時を災害・サイバー攻撃・システム障害に分類し、BCP(事業継続計画)の具体的な対策が整理されました。

サイバー犯罪などの増加に伴い本人確認の厳格化が求められていることから、eKYC(オンライン本人確認)の仕組みの活用などについて記載されるようになりました。

ガイドラインに基づくバックアップ

ここからは、医療情報ガイドライン第6.0版の内容に基づき、災害・サイバー攻撃・システム障害など

非常時におけるシステムのデータ保護・バックアップのあり方や具体例を紹介していきます。

ガイドラインでは、非常時を災害・サイバー攻撃・システム障害に分類して考えられています。

その中でも特にサイバー攻撃に備えたバックアップのあり方について言及されているのが、

ガイドラインの「システム運用編」で遵守事項として挙げられています。

【遵守事項】

医療情報システムに対する不正ソフトウェアの混入やサイバー攻撃などによるインシデントに対して、以下の対応を行うこと。

− 攻撃を受けたサーバ等の遮断や他の医療機関等への影響の波及の防止のための外部ネットワークの一時切断

− 他の情報機器への混入拡大の防止や情報漏洩の抑止のための当該混入機器の隔離

− 他の情報機器への波及の調査等被害の確認のための業務システムの停止

− バックアップからの重要なファイルの復元(重要なファイルは数世代バックアップを複数の方式(追記可能な設定がなされた記録媒体と追記不能設定がなされた記録媒体の組み合わ せ、端末及びサーバ装置やネットワークから切り離したバックアップデータの保管等)で確保することが重要である)

また、バックアップについて更に具体的に掘り下げた記述がこちら。

医療情報システムの安全管理に関するガイドライン 第6.0版(システム運用編)

サイバー攻撃によるインシデントの対応で重要なのが、ネットワークや接続機器の切断及び、迅速なシステム復元です。

速やかな復旧・通常診療の再開には「バックアップデータが無事であること」が絶対条件となります。

ガイドラインを紐解いていくと、以下3点がポイントになります。

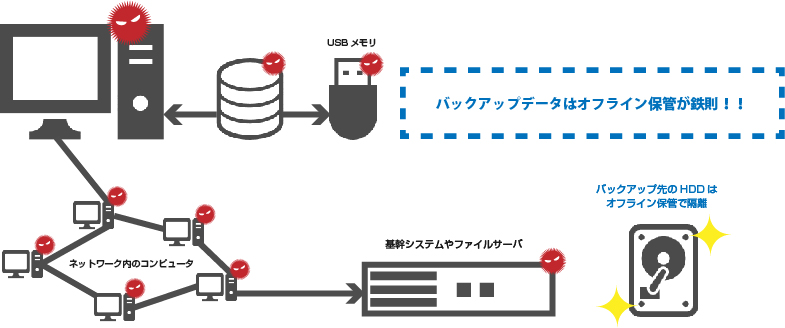

ガイドラインでは、バックアップデータをネットワークから論理的/物理的に切り離して保管することの必要性をより強い表現で示しています。

ランサムウェアは、最初に感染したマシンと物理的に接続しているストレージやネットワークで繋がっているストレージへ次々に感染し、

全てのデータを暗号化し使用できなくした上で、それを人質に金を要求してくるサイバー犯罪です。

ランサムウェアで甚大な被害を受けた医療機関では、ネットワーク上にあったバックアップデータまで感染してしまった為、復旧は困難を極めました。

万が一ランサムウェアの被害に遭っても、バックアップデータだけは絶対に感染させないことが重要です。

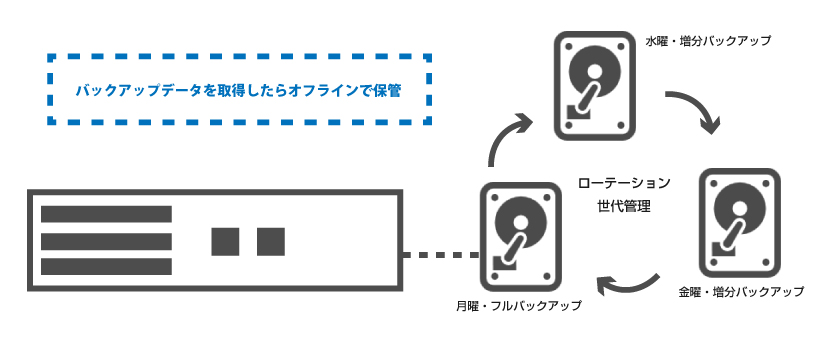

近年のサイバー攻撃では、システムに侵入してから一定期間潜伏した後、突如活動を始めるものも存在します。 つまり、1日前に取得したバックアップデータは実は感染済のものだった…という事態も想定しなければなりません。 ガイドラインでは、数世代(少なくとも3世代)確保することが必要であるとしています。

複数のバックアップを同じ媒体で管理していた場合、共通の要因によって同時にデータを消失する危険性があります。 バックアップデータは、特性の異なる2種類以上の媒体に保管することで同時に失うリスクを低減します。 また、追記可能な媒体・追記不可能な媒体を組み合わせることも効果的です。 これにより、どれかのデータに問題が発生しても残っているバックアップデータから復元することが可能です。

具体的なバックアップのあり方

バックアップデータはネットワークから切り離す

ランサムウェアの感染から少しでも早く復旧し、通常診療を再開させるために重要なのは未感染のバックアップデータです。

バックアップを行ったらサーバやネットワークから切り離し、オフラインで保管することが最も簡単で効果的な対策法です。

バックアップを世代管理する

バックアップデータをオフライン保管するのと同時に、世代で管理することも重要です。

複数世代のバックアップデータがあれば、直近のバックアップ時点だけでなくもっと前のバックアップ時点でも復元することができるようになります。

おすすめのバックアップツール「RDX」

RDX(Removable Disk Exchange System)とは、

ディスクの取り外しが可能なバックアップシステムで、主要サーバメーカーに採用されているディファクトスタンダート規格です。

手のひらサイズのデータカートリッジには2.5インチHDDやSSDが格納されており、ドライブに着脱して使用できるので、データのオフライン保管が可能です。

複数のカートリッジを使用することで世代管理もできるので、サーバー攻撃対策として非常に優秀なバックアップツールです。

RDXに加え、別の媒体やサービスを使用してバックアップを行えば、ガイドラインに則った安全管理措置といえるでしょう。

また、サイバー攻撃の被害に遭った際に「外部ネットワークの切断」「混入機器の隔離」「システムの停止」などマニュアルの整備、責任者・指揮系統の整備などを行うことも重要です。