近年、医療機関を狙ったマルウェアの一種「ランサムウェア(=身代金要求型サイバー犯罪)」によるサイバー攻撃の被害が相次いでいます。

実際に被害を受けた病院では新規患者の受け入れや診療の一部を停止せざるを得なかったという例も発生しています。

こうした問題を受け厚生労働省は、情報セキュリティの観点から医療機関等が遵守すべき事項等の規定を設けるなど所要の改定を行い、

「医療情報システムの安全管理に関するガイドライン 第5.2版」を策定しました。

厚生労働省が掲げる新たなガイドラインでは、バックアップデータまで被害が及ばないようバックアップデータを保存した媒体は

ネットワークから切り離して保管するなどの事項が盛り込まれました。

つまりバックアップデータの「独立保管」が重要であると明確に記載されたわけですが、

なぜ独立保管すべきなのか、どのように実現したらよいかを考えてみましょう。

関連する最新の記事:医療情報ガイドライン第6.0版 改定ポイントと今後のバックアップのあり方

狙われる医療機関

昨今後を絶たない病院など医療機関を狙ったサイバー攻撃。

その多くが、身代金要求型コンピュータウイルス「ランサムウェア」によるものとされています。

厚生労働省は実際にランサムウェアの被害に遭った医療機関の件数を公表していませんが、少なくとも2021年以降急増していることがわかっています。

また、2022年にも既に複数の被害が判明しており過去最高に達するのではという見方もあります。

病院のシステムがランサムウェアによって使用不可になってしまったら、患者さんの受け入れができなくなったり、診察や手術などの制限をせざるを得ないなど、

場合によっては人命に関わる危険性もあります。また病院としての信頼失墜、経営悪化など甚大な影響になりかねません。

一昔前までは、不特定多数へのばら撒き型攻撃が主流でした。

しかし近年、特定の企業や機関を狙った標的型攻撃が増えてきており、病院などの医療機関も標的にされている可能性が高いといえます。

医療機関がターゲットになる理由

患者さんの個人情報や診療記録、電子カルテなど重要データを扱う医療機関ではランサムウェアの影響がより深刻化しやすいという点。

更に、新型コロナウイルスによる緊急対応などで現場が逼迫しているところに攻撃を仕掛ければ、データを取り戻すため身代金を支払う可能性が高いだろうと攻撃の的になっているという見方がある一方、

犯行グループは、あえて病院等の医療機関を標的にしているというよりかは弱点のあるシステムを無作為に発見しては攻撃に及んでいる、といった分析も。

いずれにしても、医療機関の被害件数の増加は明らかで喫緊の課題であることは間違いありません。

ランサムウェアとは

ランサムウェアとは、感染したコンピュータのファイルを全て暗号化し使用できなくした上で、ファイルや重要データを人質に身代金を要求してくるマルウェアで、

コンピュータウイルスの一種です。

主に「ファイルを元に戻したければ身代金を払え」「身代金を払わなければ情報を晒す」などと脅してきます。しかし身代金を払ったとしても確実に元に戻る保証はありません。

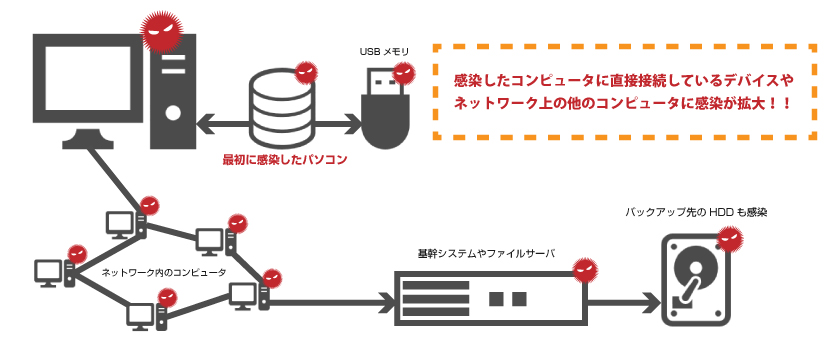

ランサムウェアが厄介なのは、感染したコンピュータにとどまらず物理的に接続された記憶媒体や、ネットワークで接続された他のコンピュータに次々と感染を拡大させる点。

あっという間にネットワーク全体のシステム・コンピューターを乗っ取ってしまいます。

影響を受けた全てのシステムは使用不可となり、連鎖的に他のシステムにも影響がでる場合もあります。復旧まで業務を停止せざるを得ないといった状況に追い込まれまることが多く発生しています。

ランサムウェアで甚大な被害を受けた組織の例で多く聞かれるのは、バックアップデータも感染して復旧が困難になったというもの。

いざというときのためにせっかくバックアップを取っていたとしても、同一ネットワーク上にオンラインで接続されていたら、残念ですがランサムウェアの感染対象になってしまいます。

万が一ランサムウェアに感染してしまった際に明暗を分けるカギが「未感染のバックアップ」であることは言うまでもありません。

感染経路

ランサムウェアの感染経路はいくつか確認されています。

従来は不特定多数のユーザーへ電子メールなどにウイルスを添付し送信する手口が一般的でした。

しかし最近最も多いのはVPN機器やリモートデスクトップからの侵入で、企業や団体・組織のネットワークインフラの脆弱性を狙った攻撃が全体の7割を占めています。

その背景として、テレワークなどの普及によりセキュリティの甘いVPNやリモートデスクトップなどの外部との接続ポイントを狙って犯人が直接的に侵入、

手動で攻撃を行うようになったと考えられます。

また、テレワークを行う自宅などでは、企業や組織などのネットワークに比べセキュリティレベルは劣ります。

自宅のパソコンがランサムウェアに感染した場合、VPNやリモートデスクトップ経由で組織ネットワークに感染を広げてしまうこともあります。

更にカフェや街中で使用できる公衆Wi-Fiの中には傍聴を目的としているものもあるので、注意が必要です。

被害実例

2021年 徳島県の病院

ランサムウェアに感染し甚大な被害を受けた例として記憶に新しいのは、2021年10月に発生した徳島県の町立病院へのサイバー攻撃。

異変が起こったのは、10月31日に日付が変わってすぐのことでした。

電子カルテシステムとつながるプリンターが一斉に英文を印刷し始めたことでインシデントが発覚。

ランサムウェア「Lockbit 2.0」を使った犯罪グループからの犯行声明でした。

犯行声明文書は、プリンターの紙がなくなるまで印刷し続けたといいます。

時を同じくして、電子カルテシステムが使用できないことに気が付きました。

異常事態に驚いた当直の看護師がシステム管理者に連絡、午前3時頃から回線を遮断するなど対応を始めましたが、

被害は大きく電子カルテシステムだけでなく同一ネットワーク内でオンラインで管理していたバックアップデータも感染してしまった後でした。

電子カルテが閲覧できず、連動していた会計システムも利用できなくなったため、診療報酬の算定や請求の業務が止まり収入が得られない状態での診療を余儀なくされました。

新規患者の受け入れを停止するなど業務の大幅な制限をせざるを得ない状況でした。

結局同院は通常診療が再開できるようになるまでに2カ月間を要し、

復旧に費やした費用は2億円にものぼると言われています。

報告書によると、ランサムウェア攻撃は院内に設置されたVPNの脆弱性を悪用して行われたようです。

ベンダー間の責任分担が曖昧だったため、この脆弱性が放置されていた点に加え、Windowsアップデートも実施しない設定になっていたり、

電子カルテシステムの導入時に不具合が生じたことからセキュリティーソフトも意図的に停止されていたなど、VPNの脆弱性以外にも非常に問題のある運用体制だったことがわかっています。

2022年 感染事例

2022年に入っても複数の被害が確認されており、その件数は過去最悪と言われています。

1月上旬、愛知県のリハビリテーション病院がランサムウェアによる攻撃で甚大な被害を受けました。

感染原因はVPNでこちらも脆弱性を狙われたとみられています。

徳島県の病院同様、深夜に突然電子カルテの閲覧ができないことに気付きサーバーを確認したところ、モニターには英文の脅迫文が表示されていました。

病院はインターネットに繋がる全ての電子機器を停止。関係各所と連絡を取り、スタッフ総出で対応にあたりました。

電子カルテが閲覧できないため外来患者一人一人に詳しい聞きとりを行い、カルテや処方箋をで対応したため膨大な時間を要しました。

さらに会計システムも停止していたため、診療請求も一時できなくなりました。

この事態は1ヶ月続き、完全復旧に数ヶ月を要したとのことです。かかった費用は数千万円とも。

ここまで時間がかかった要因は、やはりバックアップデータも感染していたため復旧が困難だった点が大きいと考えられます。

1月中旬には都内の大学附属病院で、電子カルテや会計システムが動作するサーバ3台がランサムウェアに感染し4日間にわたり

新規患者の受け入れや一部診療を停止する事態となりました。

会計システムも停止していたため、診療費を後日請求するなど対応を余儀なくされました。

病院の調査では、USBメモリーなどの記憶媒体や外部機関とのデータのやり取りなどで感染した可能性があるとみているとのことです。

その他、4月に大阪府、6月は徳島県など複数の病院で被害が確認されています。

いずれも突然プリンターが一斉に犯行声明を印刷し始めたことから「Lockbit 2.0」とみられています。

厚労省の新たな指針

カルテデータの「独立保管」

このように医療機関へのサイバー攻撃が相次いでいることを受け、厚生労働省は医療機関向けのセキュリティー対策ガイドラインの改定を行い、

ランサムウェアを想定した対策が盛り込まれました。

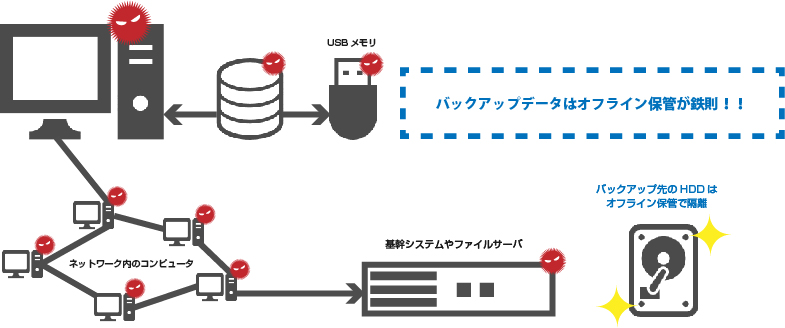

万が一感染してしまった際被害の拡大を防ぐため、電子カルテなどのバックアップデータはネットワークから切り離し「独立保管」することなどが明記されています。

また、バックアップの「独立保管」のほか、バックアップの周期、複数世代での管理、媒体の種類などを考慮して対策を講じることが強く求められるとしています。

感染事例をみてもわかる通り、バックアップデータをネットワークに接続された状態で管理していた場合、高い確率でランサムウェアに感染してしまいます。

バックアップデータまで暗号化された例では、復旧までに数ヶ月、費用も莫大にかかっています。

一方でバックアップをオフラインで保管していた病院では、感染の発覚から僅か数日でシステムを復旧させ通常診療を再開させることができました。

医療情報システムの安全管理に関するガイドライン 第5.2版(令和4年3月)|厚生労働省

「独立保管」を実現するには

バックアップデータはネットワークから切り離す

ランサムウェアの感染から少しでも早く復旧し、通常診療を再開させるために重要なのはバックアップデータです。

事例にあったように、せっかくバックアップをとっていてもネットワークに接続された状態だとバックアップも感染してしまい復旧は困難を極めるでしょう。

バックアップデータを行ったらサーバやネットワークから切り離し、オフラインで保管することが感染を回避する最も効果的な対策法です。

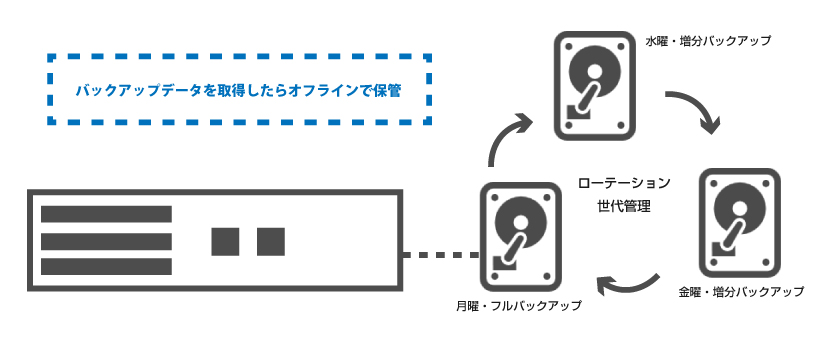

バックアップを世代管理する

バックアップデータをオフライン保管するのと同時に、世代で管理することも重要です。

複数世代のバックアップデータがあれば、直近のバックアップ時点だけでなくもっと前のバックアップ時点でも復元することができるようになります。

ランサムウェアの中には感染してもすぐに活動をせず、一定の時間を空けてから活動を始める時限式のものも存在します。

例えば発症した前日のバックアップデータは既に感染している場合もあるのです。

感染前のバックアップデータまで遡って復旧できるように 復元できる時点を複数持っておくこと、月単位・年単位のバックアップやファイル単位での復元ができるようにしておくと良いでしょう。

おすすめのバックアップツール「RDX」

RDX(Removable Disk Exchange System)とは、

ディスクの取り外しが可能なバックアップシステムで、主要サーバメーカーに採用されているディファクトスタンダート規格です。

手のひらサイズのデータカートリッジには2.5インチHDDやSSDが格納されており、ドライブに着脱して使用できるので、データのオフライン保管が可能です。

複数のカートリッジを使用することで世代管理もできるので、ランサムウェア対策に非常に効果的です。