「Emotet(エモテット)」とは、メール等を媒介して感染するマルウェアの一種です。

2019年末に猛威を奮い大きな話題となりましたが、最近再び活動が再開したとみられ感染の再拡大が懸念されています。

攻撃の手口は非常に巧妙化しており、不信メールには十分気を付けていたのに感染してしまうことも。

Emotet の特徴と対策方法を確認し、システム担当者だけでなくコンピュータを扱う全社員で危機意識の共有を行うことが重要です。

Emotet(エモテット)とは

特徴

「Emotet(エモテット)」は、主にメール等を媒介して感染するマルウェアの一種で、ファイルやURLを開くことで感染します。

攻撃者はマクロ付きのWordやExcelファイルをメールに添付して、大量に送付するばら撒き型の攻撃を行います。

これだけ聞くと今までにもよくあったスパムメールと思われますが、メールの送信方法が非常に巧妙であることが特徴です。

昔からあるスパムメールは、全文英語だったり、おかしな日本語だったり…割と怪しさ満載だったため引っ掛かる人もほとんどいなかったことでしょう。

ところが Emotet では、スパムメールだと気付かずについファイルを開いてしまうという点が、ここまで被害が拡大した要因といえます。

元々は2014年には存在を確認されていましたが、国内では2019年末にメディアで取り上げられ一気に認知度を上げました。

その後、現在までに第二波、第三波と何度か大きな活動がみられ、2022年は過去最大の被害件数を記録しています。

感染経路

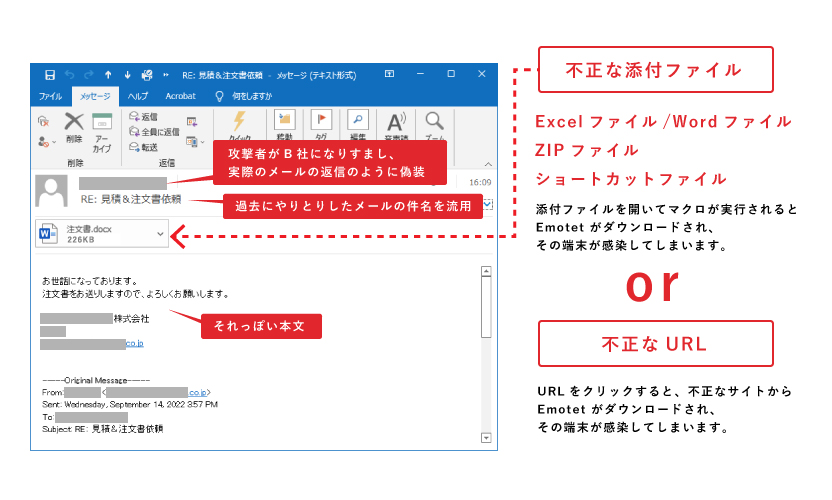

Emotet による攻撃の目的は、相手のパソコンにメールを通じて感染させること。

犯人はマクロ付のWordやExcelファイルをメールに添付して送信します。

ZIP形式やショートカットファイルになっている場合もあります。

相手が添付ファイルを開きマクロが実行されると Emotet がダウンロードされ、その端末が感染してしまいます。

また、添付ファイルではなく不正なURLを貼り付けてアクセスを促す場合もあります。

いやいや…とは言え、そんな怪しいメール普通開かないでしょうと、思いますよね。

Emotet の攻撃メールは、これまでに実際にやりとりしたことのある相手、つまり顧客や取引先を装って「RE:」をつけて実際のメールの返信を装う手口を使用することが確認されています。

【例】

A社とB社は過去に取引実績がありました。

【例】

A社とB社は過去に取引実績がありました。

ある日、A社に対してB社から前回の取引の際のメールに返信する形で「注文書」というファイルを添付したメールが届きました。

メール本文の雰囲気がいつもと違う為、不信に感じたA社の担当者はB社に電話で確認をしたところ、注文書を送った覚えはないということでした。

実はこれはB社から正規に送信されたメールではなく Emotet による攻撃メールだったという例です。

犯人は何故そんなことができたのでしょうか。

実は、最初にB社が Emotet に感染して、メールアカウントとパスワード、アドレス帳などの情報を盗まれていたのです。

B社から盗み取ったメールの情報を踏み台としてA社へ攻撃を行ってきたとみられます。

受信者の関心を惹きやすく、不信感を抱かせない工夫を施されたメールも多々確認されています。

年末ごろに「賞与支払のお知らせ」などというタイトルで、賞与明細に見せかけた添付ファイルを送ってきたり、

最近ですと保健所を装った「新型コロナウイルス感染症予防について」といったものも。

このように Emotet は、メールを媒介して次々と感染を広げてあれこれと悪事を働くことがわかっています。

感染したらどうなるか

Emotet に感染すると、メールアカウントとパスワード、アドレス帳などの情報を盗まれ、更なる攻撃の踏み台にされてしまうことがあります。

自社を装って顧客や取引先へ攻撃が行われてしまうと、場合によっては「感染元」として取引の停止や損害賠償請求など企業責任を問われる事態にもなりかねません。

また、メールだけでなく様々な情報を窃取され悪用されることもあります。

会社組織として信用の失墜は、存続に関わる問題に発展しかねないので絶対に避けなくてはなりません。

Emotet は、自己増殖するワームとしての機能をもっています。

ワーム機能があるマルウェアは、自らの複製が可能でそれぞれが単独で行動します。

ネットワーク内の一台でも感染した端末があると、複製されたマルウェアがネットワークを通じて他の端末への侵入を試みます。

ランサムウェアなどの他のマルウェアをダウンロードさせられることもあります。

ランサムウェアに感染すると、端末のデータ全てが暗号化され使用できなくなります。

そして「元に戻したければ金(=身代金)を払え。さもなくばデータを公開する。」などと脅してきます。

ランサムウェアは感染した端末と物理的に接続された記録媒体やネットワークで繋がっている他のコンピュータへ次々と感染させてしまうため、

被害が甚大になりやすいという特徴を持っており、国内の企業や病院、組織で甚大な被害が出た例もあります。

Emotet には情報を窃取するためのモジュールが仕込まれているため、感染すると端末上のデータや情報が自動的に犯人に送信されてしまいます。

個人であればインターネットで使用する様々なIDやパスワード、クレジットカード情報などの個人情報が危険に晒されますし、

企業であれば顧客情報や機密情報が漏洩する危険性があります。

犯人は盗み取った情報を悪用して利益を得ようとしたり、更なる攻撃に使用したりします。

感染予防方法

受信したメールはこれまで以上に警戒を

これまでのスパムメールは英語だったり変な日本語だったりと、割と怪しさ満載だったため、うっかり開いてしまうようなことはありませんでした。

しかし Emotet では、実際にやりとりしたことのある相手からの返信であるかのように偽装したり、つい開いてしまうような人間心理を突いた内容で攻撃してきます。

感染を防ぐのに一番大事なことは、これまで以上に警戒すること。

特に添付ファイルやURLの貼られたメールは注意が必要です。

巧妙に偽装されていたとしても、タイミングや文章の特徴、添付ファイル名の付け方など、どこかしら違和感を感じるものです。

何かいつもと違うと感じたら相手先に電話をして確認するなど、ワンクッション挟むようにすると良いでしょう。

「マクロの自動実行」を無効化しておく

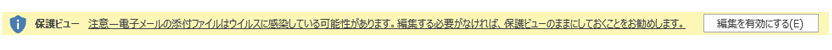

Emotet は、メールに添付されたWordやExcelファイルを開き、マクロを実行させることで感染します。

Emotet は、メールに添付されたWordやExcelファイルを開き、マクロを実行させることで感染します。

万が一、うっかり添付ファイルを開いてしまってもマクロが自動で実行されないようになっていれば感染を防ぐことができます。

マクロの自動実行が無効に設定されていると、ファイルを開いたとき「保護ビュー」という読み取り専用モードで表示します。

保護ビュー警告メッセージ横の「編集を有効にする」や「コンテンツの有効化」をクリックしない限りはマクロが仕込まれていても実行されません。

通常は自動実行は無効になっているはずですが、一度設定を確認してみると良いでしょう。

また、最近ではショートカットファイルを添付してくるものも確認されているようです。

ショートカットファイルの場合は開いた時点で感染する恐れがあるので注意が必要です。

高いセキュリティーレベルを維持する

セキュリティーレベルを高水準で維持することも非常に重要です。

Emotet 対策に有効なセキュリティーソフトを導入していれば、定義ファイルを常に最新の状態に更新しましょう。

Windowsであれば「セキュリティ更新プログラム」と呼ばれるセキュリティパッチの適用や、

「Windows Update」を実行し、OSを常に最新のバージョンにしておくことも大切です。

定期的にバックアップを取る

これは予防方法というより、万が一感染してしまった際のための対策です。

ランサムウェアなど他のマルウェアに感染させられてしまうと、ファイルを全て暗号化されるなど端末が使用できなくなる恐れがあります。

日頃からバックアップを取っておくことは、セキュリティー上の観点だけでなく様々なリスクを想定しデータ消失に備える点で非常に重要です。

バックアップを取る上で気を付けたいのは、バックアップデータはオフラインで管理すること。

Emotet やランサムウェアは、ネットワーク上の他の端末にも感染を広げていく性質があるので、バックアップデータを感染させない為には切り離してオフラインにしておくことが推奨されています。

感染の疑いがあるときの対処方法

もしも取引先などから「不信な添付ファイルやURLのあるメールが届いた」などの連絡があったり、

自信のアカウントが不正に利用されているかもしれないと感じた際は、まず感染の有無を確認して駆除する必要があります。

ウイルス対策ソフトの定義ファイルを最新にしてフルスキャンを実施するとともに、

警視庁が推奨している Emotet 専用の感染確認ツール「EmoCheck」を使用して感染の有無を確認してみましょう。

日本の情報セキュリティ対策の向上に取り組んでいるJPCERT/CC(一般社団法人JPCERTコーディネーションセンター)から公開されています。

EmoCheckの使い方の手引き

Emotet の感染が発覚した場合、直ちに端末をネットワークから遮断し駆除を行いましょう。

同一ネットワーク内の他の端末に感染を広げてしまうリスクを減らすことができます。

また、既に他の端末に感染していないかチェックツールで確認すると良いでしょう。

Emotet に感染すると、メールアドレスやパスワードが盗まれて悪用される恐れがあります。

駆除ができたとしても、アカウントのメールアドレスとパスワードは変更しましょう。

そのままにしておくのは悪用される恐れがあるため大変危険です。

感染した端末を初期化すると、より確実です。

駆除を行ったとしても、削除しきれなかったバックドア(※)から再び侵入される可能性を潰しておくためです。

但し、初期化を行うと端末に保存していたユーザーデータは全て消えてしまうので、日頃からバックアップを取っておきましょう。

※バックドア=攻撃者が管理者に気づかれずにコンピュータへ不正侵入するための入り口

おすすめのバックアップツール

RDX(Removable Disk Exchange System)

RDX(Removable Disk Exchange System)とは、ディスクの取り外しができるバックアップシステム。

2.5インチHDDをカートリッジ化することで、フロッピーディスクのようにドライブに着脱して使えます。

バックアップシステムとして開発され、主なサーバメーカーに採用されているディファクトスタンダード規格。

USBで接続するだけで使用可能なのでシステム専任者のいない中小企業や店舗等でも多く導入されています。

RDXカートリッジは取り外し・交換が可能でオフライン保管の他、複数カートリッジを使った世代管理バックアップも可能なので、

Emotet やランサムウェア対策にピッタリです。

更に堅牢で可搬性に優れており、外部保管にも向いていることから災害対策も実現できます。